Windows 시스템은 출시된 버전에 따라 폴더의 이름과 구조가 조금씩 다른 부분도 있지만

호환성을 위해 대부분 유사한 형태를 보이고 있다.

디지털 포렌식을 위해 Windows 폴더들의 구조와 각 폴더에 존재하는 파일들의 특성을

이해하는 것은 필수적인 요소다.

[C:\드라이브 기준]

< C:\Documents and Settings\[User ID]\ >

< C:\Users\[User ID]\ >

Documents and Settings 또는 Users 폴더는 사용자 계정별 프로필 설정 및 데이터가 저장되는 폴더로

각각 다른 사용자 계정별 폴더가 존재한다. 각 계정 아래에는 계정별 바탕화면, 즐겨찾기, 내 문서, 편지함 등 환경정보가 저장된 파일 및 폴더가 존재한다.

Windows 95/98/Me 버전에서는 개인 사용자용 운영체제 특성상 계정별 폴더가 존재하지 않았으나 Windows NT 이후의 버전부터는 다중 사용자 운영체제 기반으로 사용자별 프로필 폴더가 존재한다.

Windows NT는 C:\WINNT\Profiles 폴더명으로 Windows XP/2000 에서는 C:\Documents and Settings와 같은 폴더명으로 존재한다.

이후 Windows Vista 부터의 윈도우 시스템은 C:\Users 폴더명으로 사용되고 있으나 호환성을 위해 C:\Users 폴더에 연결된 심볼릭 링크(Symbolic Link)의 형태로 C:\Documents and Settings 폴더도 존재한다.

[사용자 계정별 하위폴더 종류]

- Application Data : 어플리케이션별 데이터, 응용 소프트웨어 개발자가 사용자 프로필 폴더에 저장할 데이터를 결정

- AppData : Windows Vista 이전 Windows 시스템의 Application Data 폴더. 하위 폴더에 Local, LocalLow, Roaming 폴더가 존재

- Cookies : 웹사이트 방문 시 저장되는 쿠키 정보

- Documents : 사용자 문서 (Windows XP 에서는 My Documents)

- Favorites : 인터넷 익스플로러의 즐겨찾기 정보 목록

- Local Settings : 응용 소프트웨어 데이터, History 기록 및 임시 파일 저장

- NetHood : 네트워크 환경 항목에 대한 바로 가기

- Pictures : 사용자 그림 항목(Windows XP 에서는 My Pictures)

- PrintHood : 프린터 폴더 항목에 대한 바로 가기

- Recent : 최근 접근한 문서 및 폴더의 링크 저장, Vista 이상의 Windows 시스템에서는 AppData\Roaming\Microsoft\Windows\Recent 폴더 사용

- SendTo : 문서 처리 유틸리티에 대한 바로 가기

- 시작메뉴 : 시작 프로그램 항목에 대한 바로 가기

- Tempates : 사용자 템플릿 항목

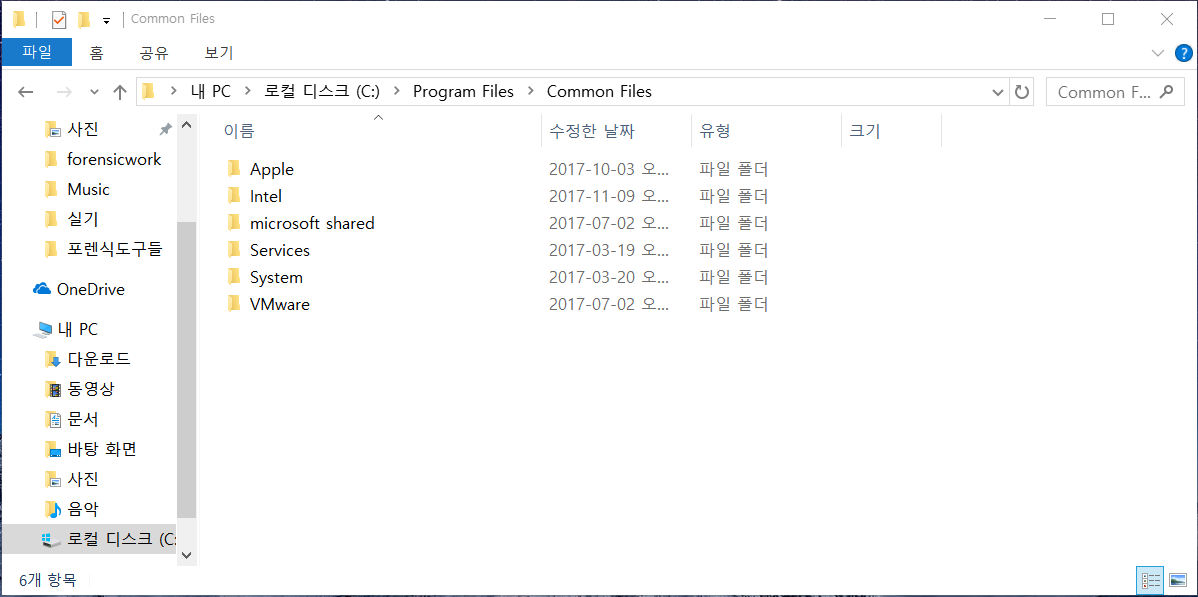

< C:\Program Files\ >

각종 응용프로그램들이 설치되는 폴더이다. C:\Program Files\Common Files 폴더에는

시스템 정보파일이 존재한다.

[C:\Program Files\Common Files 폴더 화면]

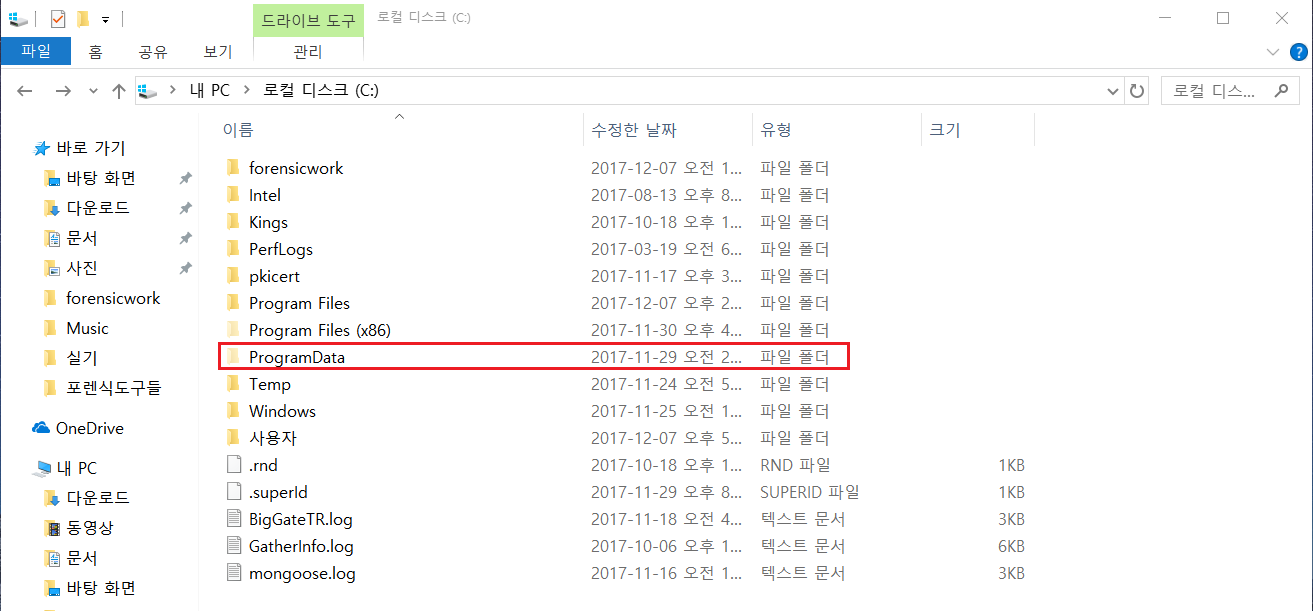

< C:\ProgramData >

Windows Vista 부터 등장한 폴더로 Windows 시스템에 설치된 프로그램들이 모든 사용자 계정에서 사용할 수 있는 데이터를 저장하는데 사용한다.

기본적으로 숨김속성을 가지고 있어 윈도우 탐색기의 폴더옵션에서 ‘숨김 파일 및 폴더 표시’ 기능에 체크를 해야 확인이 가능하다.

이렇게 숨김 파일 및 폴더 표시를 체크하고 확인해보면 이렇게 ProgramData 폴더가 보인다.

폴더가 희미하게 표시된 것은 숨김 파일 또는 폴더라는 의미다.

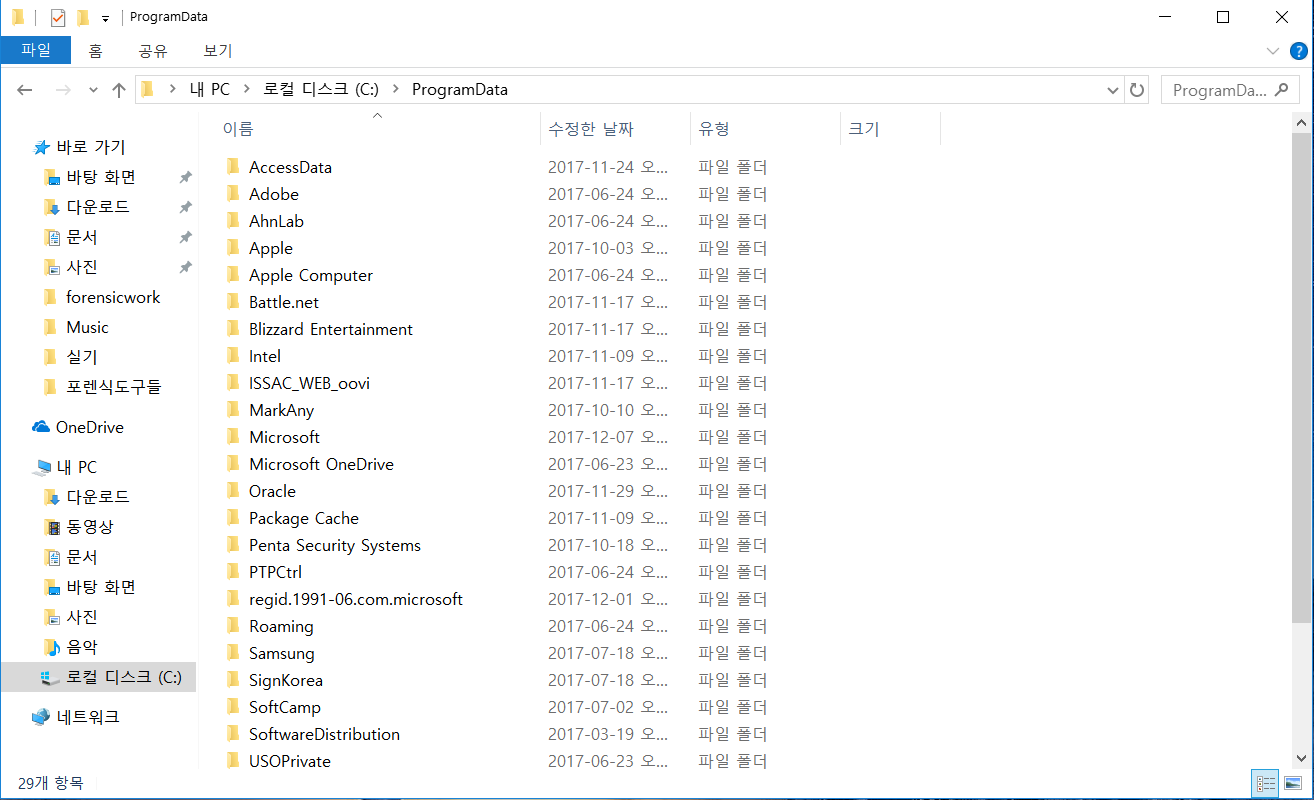

[ProgramData 폴더 내부]

< $RECYCLE.BIN >

Windows 시스템의 휴지통 폴더로 사용자의 SID(Security Identifier)별로 각각의 파일 시스템에 폴더가 생성된다.

사용자의 SID는 레지스트리 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current Version\ProfileList에서 확인이 가능하다.

Windows NT/200/XP 에서는 RECYCLER 라는 폴더명을 사용하고, Vista 이상에서는 $RECYCLE.BIN 폴더명을 사용한다.

휴지통에서 삭제된 파일들의 정보를 관리하기 위한 목적으로 INFO2 파일에 원본파일 경로 및 이름,

휴지통 내의 파일 식별자, 원본 파일이 위치하고 있던 드라이브의 번호, 파일이 삭제된 날짜 및 시간,

원본파일의 크기 등이 기록되며 Vista 이상의 Windows 시스템에서는 $I로 시작하는 파일이 사용된다.

[FTK imager로 본 $Recycle.Bin의 모습]

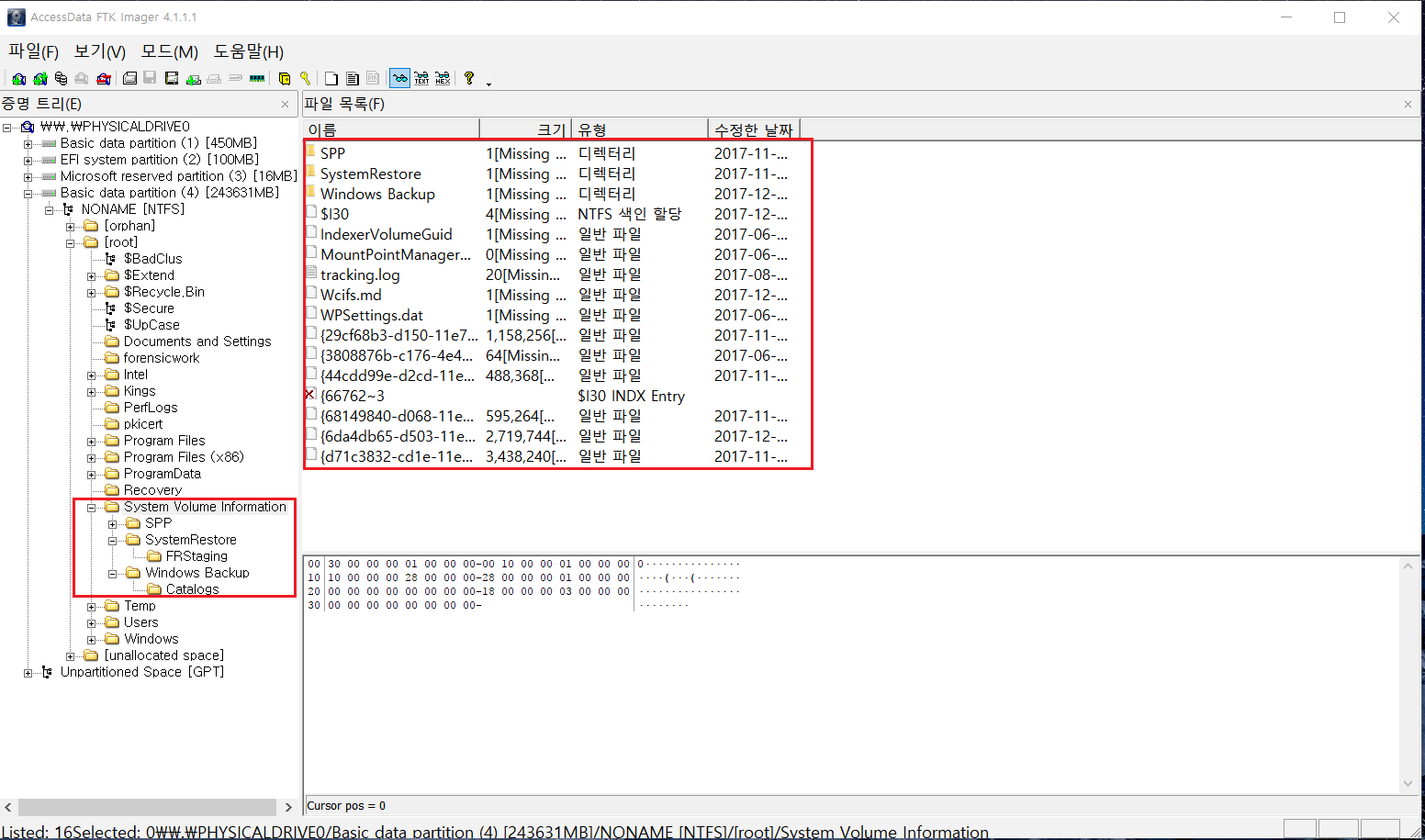

< C:\System Volume Information\ >

Windows Me 이상의 이후부터는 시스템 복원 기능이 존재하며 기본적으로 활성화 되어 있어

Windows 시스템의 복원 도구가 해당 정보와 복원 지점을 저장하기 위해 사용하는 숨겨진 시스템 폴더이다.

System Restore Service가 활성화 된 경우에는 설정된 모든 파일시스템에서

System Volume Information 폴더가 생성된다.

시스템 복원 기능은 시스템 보호를 위해 정기적으로 복원 지점을 만들고 저장한 후, 시스템이 정상적으로 동작하지 않을 경우 복원 지점을 이용해 이전 상태로 시스템 파일과 레지스트리 값을 되돌리게 된다.

기본적으로 복원되는 항목은 레지스트리, filelist, xml 파일의 <include> 부분에 확장자가 포함된 파일이다.

사용자가 만든 데이터, 위치가 변경된 폴더, SAM Hive 파일, Windows 시스템 인증정보, filelist.xml 파일에서 <exclude>부분에 포함된 폴더 및 파일은 복원지점에 데이터로 저장하지 않는다.

Windows Vista 부터는 복원 지점과 백업 기능을 결합한 VSS(Volume Shadow Copy) 를 이용해 시스템 복원을 수행한다.

[FTK imager로 본 System Volume Information 모습]